TIN TỨC, Tin tức công nghệ

Vân tay trên Android kém bảo mật hơn iPhone, dễ dàng bị đánh bại bởi công cụ có giá chỉ vài ly trà sữa

Một công cụ có tên BrutePrint chỉ có giá khoảng 15 đô la (khoảng 350 ngàn đồng) nhưng lại đủ sức đánh bại bảo mật vân tay trên điện thoại Android một cách dễ dàng.

Điện thoại với hệ điều hành mở Android là các ví dụ phổ biến mà các nhóm hacker nhắm vào. Mới đây, một nhóm nghiên cứu vừa phát triển một phương pháp tấn công vào điện thoại thông minh giá rẻ nhằm đánh bại hệ thống xác thực dấu vân tay, được sử dụng để mở khóa màn hình và thực hiện các hành động nhạy cảm trên một loạt thiết bị Android chỉ trong vòng 45 phút.

Điện thoại với hệ điều hành mở Android là các ví dụ phổ biến mà các nhóm hacker nhắm vào

Điện thoại với hệ điều hành mở Android là các ví dụ phổ biến mà các nhóm hacker nhắm vàoPhương pháp này được đặt tên là BrutePrint và nó thực hiện cuộc tấn công này. Kẻ tấn công cần có quyền kiểm soát đối với thiết bị, ví dụ như khi thiết bị bị mất, bị đánh cắp, tạm thời bị giao nộp hoặc không được giám sát, chẳng hạn như khi chủ sở hữu đang ngủ. Mục tiêu của cuộc tấn công là có khả năng thực hiện một loạt các lần đoán dấu vân tay cho đến khi tìm ra một dấu vân tay chính xác để mở khóa thiết bị.

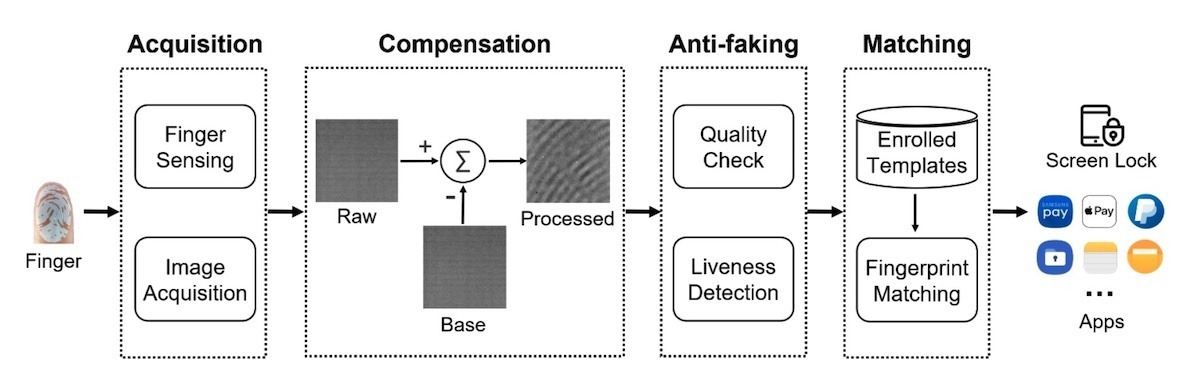

Cuộc tấn công này tận dụng các lỗ hổng và điểm yếu trong hệ thống xác thực dấu vân tay trên điện thoại thông minh, gọi là SFA (Secure Finger Authentication). Đây là một phát hiện đáng chú ý của nhóm nghiên cứu, nhằm nâng cao nhận thức về vấn đề bảo mật trong việc sử dụng công nghệ xác thực dấu vân tay trên điện thoại thông minh.

BrutePrint là gì?

BrutePrint là một phương pháp tấn công cho phép người dùng mở khóa thiết bị bằng cách khai thác các lỗ hổng và điểm yếu trong hệ thống xác thực dấu vân tay trên điện thoại thông minh. SFA (Secure Finger Authentication) là thuật ngữ viết tắt chỉ quy trình làm việc của các hệ thống này. Cuộc tấn công này cho thấy một lỗ hổng đáng chú ý trong việc sử dụng dấu vân tay để bảo mật thiết bị di động.

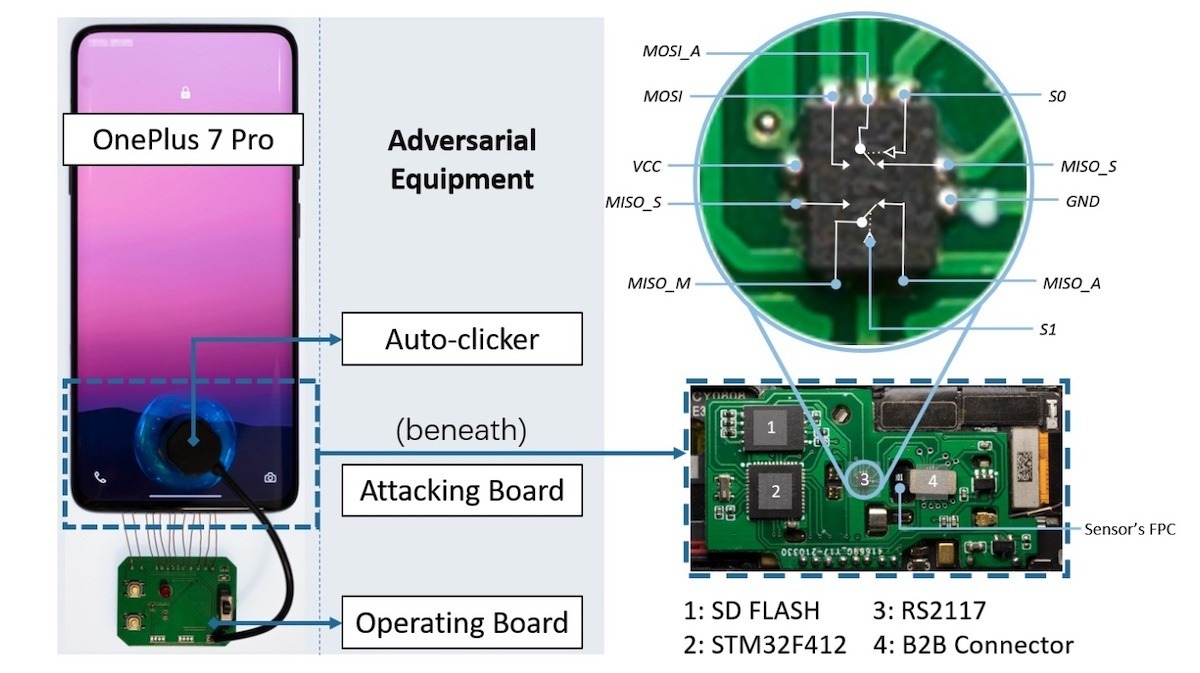

BrutePrint là một thiết bị với các thành phần quan trọng, bao gồm một bảng mạch trị giá 15 đô la. Bảng mạch này chứa các thành phần sau: Một bộ vi xử lý STM32F412 của STMicroelectronics, một công tắc tương tự hai chiều, hai kênh được gọi là RS2117, một thẻ flash SD với dung lượng 8GB và một đầu nối bo mạch chủ để kết nối với bo mạch linh hoạt của cảm biến vân tay trên điện thoại. Những thành phần này là nhân tố quan trọng để thực hiện các hoạt động của BrutePrint.

Không phải điện thoại nào cũng có thể “hack” vân tay được

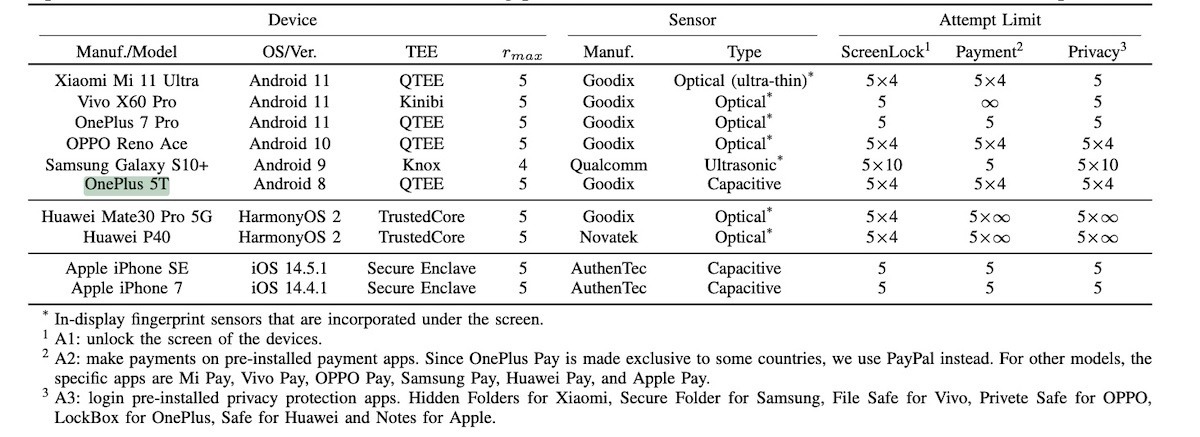

Để hiểu rõ hơn về cách BrutePrint hoạt động, chúng ta sẽ xem xét thông tin chi tiết về các mẫu điện thoại đã được thử nghiệm. Các nhà nghiên cứu đã tiến hành thử nghiệm trên tổng cộng 10 mẫu điện thoại khác nhau, trong đó có thể kể đến những cái tên flagship gần đây trong thế giới Android như Xiaomi 11 Ultra, Vivo X60 Pro, Samsung Galaxy S10+ hay Huawei P40. Trong khi đó, đối với iOS, nhóm nghiên cứu chỉ sử dụng hai mẫu máy có tuổi đời cũng đã khá cao tại thời điểm hiện tại là iPhone SE và iPhone 7.

Việc thử nghiệm trên các mẫu điện thoại này giúp cung cấp thông tin quan trọng về tính năng và hệ thống bảo mật của từng thiết bị, từ đó giúp tối ưu quá trình phân tích và tấn công của BrutePrint.

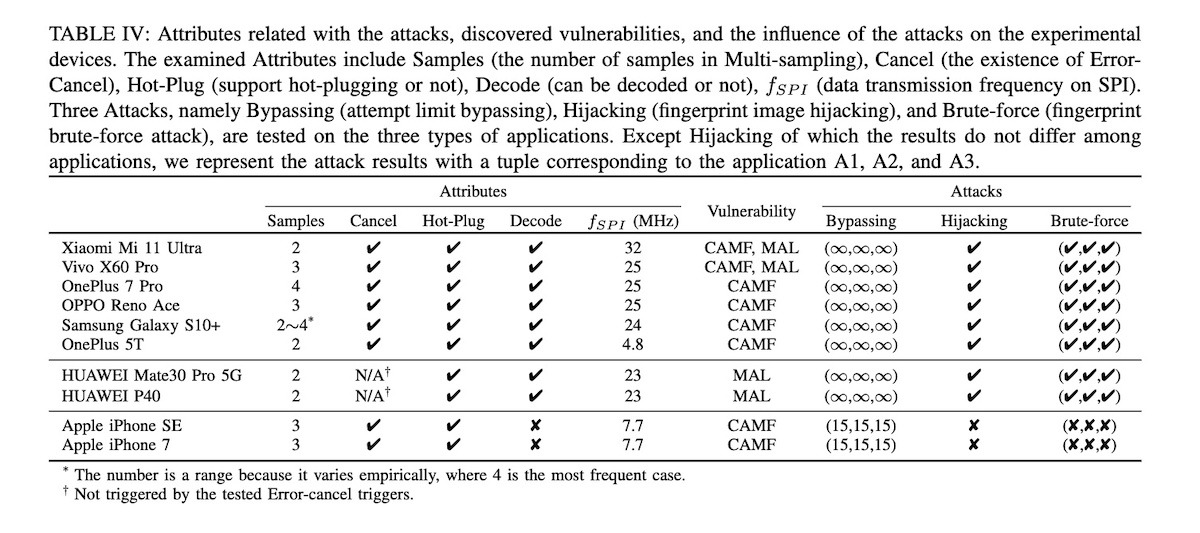

Đội ngũ nghiên cứu đã tiến hành kiểm tra và phân tích từng lỗ hổng, điểm yếu và tính nhạy cảm liên quan đến các kỹ thuật tấn công khác nhau. Các thuộc tính đã được kiểm tra bao gồm số lượng mẫu trong bộ dữ liệu, sự hiện diện của tính năng khắc phục lỗi, hỗ trợ cắm nóng, khả năng giải mã dữ liệu và tần suất truyền dữ liệu trên giao thức SPI.

Ngoài ra, nhóm này đã thực hiện ba cuộc tấn công cụ thể bao gồm vượt qua giới hạn, chiếm quyền điều khiển hình ảnh dấu vân tay và tấn công bằng cách ép buộc sử dụng dấu vân tay. Qua đó, các nhà nghiên cứu đã thu thập được thông tin quan trọng về các yếu tố này để đánh giá và cải thiện tính bảo mật của các hệ thống xác thực dấu vân tay trên điện thoại thông minh.

Cuối cùng, họ đã tiết lộ kết quả thời gian mà các mẫu điện thoại khác nhau bị tấn công và lấy dấu vân tay. Dù có sự khác biệt về chi tiết cụ thể, nhưng kết quả cho thấy BrutePrint có thể thử số lượng dấu vân tay xác thực không giới hạn trên tám mẫu Android đã được thử nghiệm. Thời gian thực hiện tấn công phụ thuộc vào nhiều yếu tố, bao gồm cấu trúc xác thực dấu vân tay của từng điện thoại cụ thể và số lượng dấu vân tay được lưu trữ để thực hiện xác thực.

Cụ thể, theo bảng trên, mỗi máy sẽ cần quãng thời gian khác nhau để chạy các tổ hợp mật khẩu, mất từ 40 phút cho tới 14 tiếng để công cụ có thể vượt qua lớp tường bảo mật. Trong đó, Xiaomi 11 Ultra sở hữu khả năng bảo mật tốt nhất khi phải mất đến 2.78 đến 13.89 tiếng mới phá thành công mã của máy. Ngược lại, Galaxy S10+ bị qua mặt nhanh nhất, chỉ mất khoảng 0.73 đến 2.9 tiếng để mở khóa chiếc máy này. Đáng nói, hai chiếc điện thoại “hàng cổ” của Apple lại không bị làm sao.

BrutePrint được sử dụng như thế nào?

Không giống như việc xác thực bằng mật khẩu, trong đó yêu cầu phải khớp trực tiếp giữa dữ liệu nhập và dữ liệu lưu trữ trong cơ sở dữ liệu, xác thực dấu vân tay dựa trên ngưỡng tham chiếu để xác định sự khớp. Điều này dẫn đến việc một cuộc tấn công brute-force dấu vân tay thành công chỉ cần một hình ảnh đầu vào cung cấp một hình ảnh gần đúng mà có thể được chấp nhận trong cơ sở dữ liệu dấu vân tay.

BrutePrint tận dụng việc điều chỉnh tỷ lệ chấp nhận sai (FAR) để tăng ngưỡng đảm bảo rằng ít hình ảnh gần đúng hơn được chấp nhận. BrutePrint hoạt động như một kẻ thù ngụy trang giữa cảm biến vân tay và môi trường thực thi đáng tin cậy, cùng lúc các lỗ hổng để cho phép việc đoán mò mà không có giới hạn.

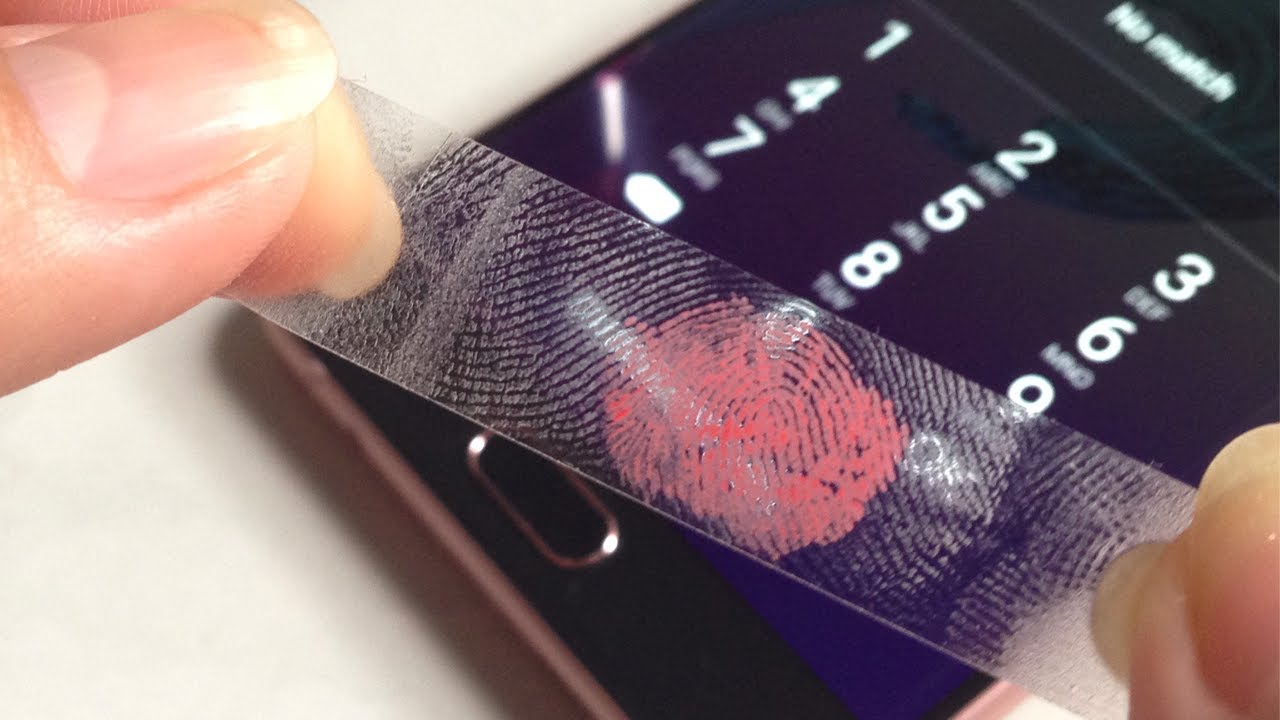

Trong một cuộc tấn công BrutePrint, “hacker” sẽ tháo nắp phía sau của thiết bị và gắn một bảng mạch trị giá 15 đô la chứa cơ sở dữ liệu dấu vân tay đã được tải lên bộ lưu trữ flash. Sau đó phải chuyển đổi cơ sở dữ liệu thành một từ điển dấu vân tay được định dạng để phù hợp với cảm biến vân tay cụ thể được sử dụng bởi điện thoại mục tiêu.

Với từ điển dấu vân tay đã được chuẩn bị, thiết bị mục tiêu hiện tại có thể nhập từng mục nhập vào điện thoại. Thông thường, có một biện pháp bảo vệ được gọi là giới hạn số lần thử, trong đó điện thoại sẽ bị khóa hiệu quả sau khi đạt đến một số lượng thử không thành công. Tuy nhiên, BrutePrint hoàn toàn có thể vượt qua giới hạn này trên tám mẫu điện thoại Android được thử nghiệm, cho phép kẻ tấn công thử đoán vô số lần.

Hai lỗ hổng này được gọi là CAMF (không thể hủy sau khi khớp) và MAL (khớp sau khi khóa) và chúng phát sinh từ các lỗi logic trong khung xác thực. Khi khai thác CAMF, sẽ làm mất tính hiệu quả của việc kiểm tra dữ liệu vân tay được truyền và khi khai thác MAL, kết quả khớp được suy ra thông qua các cuộc tấn công từ kênh bên.

Xác thực dấu vân tay trên điện thoại thông minh sử dụng giao diện ngoại vi nối tiếp (SPI) để kết nối cảm biến vân tay với bộ xử lý của thiết bị. BrutePrint hoạt động như một kẻ thù tại giao điểm này, khai thác kết nối này và thu thập dữ liệu để lấy trộm hiệu quả hình ảnh dấu vân tay được lưu trữ bởi thiết bị mục tiêu.

Sự thành công của BrutePrint trong việc chiếm đoạt dấu vân tay được lưu trữ trên thiết bị Android, trong khi không thành công trên iPhone, là do sự khác biệt trong thiết kế đơn giản: iOS mã hóa dữ liệu trong khi Android thì không. Đây cũng là lời cảnh tỉnh đối với Google và các nhà sản xuất Android cần chú trọng hơn đến yếu tố bảo mật để bảo vệ quyền riêng tư cũng như tài sản của người dùng. Dù đã được cập nhật qua nhiều phiên bản nhưng vấn đề bảo mật trên các thiết bị Android vẫn chưa được đảm bảo so với người dùng iOS.

XEM THÊM TIN TỨC CÔNG NGHỆ HỮU ÍCH TẠI FANPAGE: STORE